- 曝光史上最大胆的数字货币偷窃团伙:Lazarus Group洗钱手法剖析

曝光史上最大胆的数字货币偷窃团伙:Lazarus Group洗钱手法剖析简介

在一份联合国机密报告中,路透社披露,朝鲜黑客团伙Lazarus Group去年从一家数字货币交易平台窃取资金,并在今年3月通过数字货币平台Tornado Cash洗钱1.475亿USD。

偷窃与洗钱细节

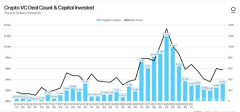

依据联合国安理会制裁委员会提交的文件,监察员正在调查2025年至2025年间发生的97起疑似朝鲜黑客针对数字货币企业的互联网攻击,涉及金额约36亿USD。其中包含去年年底HTX数字货币交易平台失窃的1.475亿USD,这笔资金在今年3月通过Tornado Cash完成了洗钱。

2025年,美国对Tornado Cash推行制裁,2025年,其两名联合开创者被指控帮助洗钱超越10亿USD,其中包含与Lazarus Group有关的互联网犯罪。

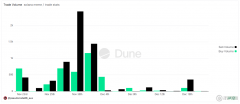

数字货币侦探ZachXBT的调查显示,Lazarus Group在2025年8月至2025年十月期间将价值2亿USD的数字货币洗钱为法定货币。

Lazarus Group的攻击方案

Lazarus Group长期以来被指控进行大规模的互联网攻击和金融犯罪。他们的目的不只限于特定行业或区域,而是遍布全球,从银行系统到数字货币交易平台,从政府机构到私人企业。以下是几个典型的攻击案例,揭示Lazarus Group怎么样通过其复杂的方案和技术方法成功推行这类攻击。

社会工程和互联网钓鱼攻击

Lazarus Group通过社会工程和互联网钓鱼攻击,将欧洲和中东的军事和航空航天公司作为目的,在LinkedIn等平台上发布不真实招聘广告,诱骗职员下载带有恶意软件的PDF文件,从而推行攻击。这类攻击致使黑客可以窃取受害者系统中的敏锐信息。

在针对数字货币支付提供商CoinsPaid的为期六个月的行动中,Lazarus Group用类似的办法,致使CoinsPaid失窃3700万USD。黑客向工程师发送不真实的工作机会,同时发起分布式拒绝服务攻击,并进行暴力破解密码。

攻击CoinBerry和Unibright

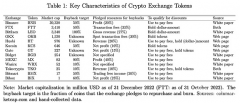

2025年8月24日,加拿大数字货币交易平台CoinBerry的钱包失窃,黑客地址为:0xA06957c9C8871ff248326A1DA552213AB26A11AE。

2025年9月11日,Unibright因为私钥泄露,多个钱包中发生了40万USD的未经授权转账,黑客地址为:0x6C6357F30FCc3517c2E7876BC609e6d7d5b0Df43。

2025年十月6日,因为安全漏洞,CoinMetro热钱包中未经授权转移了价值75万USD的加密货币,黑客地址为:0x044bf69ae74fcd8d1fc11da28adbad82bbb42351。

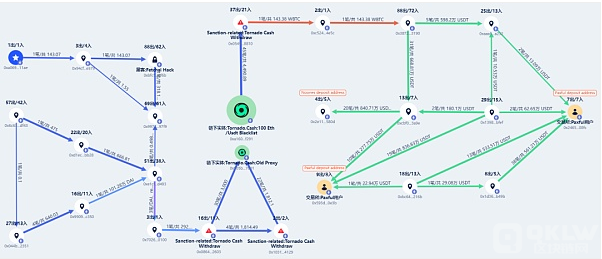

资金流向图

2025年初,每个攻击事件的资金汇集到地址:0x0864b5ef4d8086cd0062306f39adea5da5bd2603。

2025年1月11日,该地址在Tornado Cash存入了3000以太币,随后通过0x1031ffaf5d00c6bc1ee0978eb7ec196b1d164129地址向Tornado Cash存入了1800多枚以太币。随后,攻击者从Tornado Cash中提取近4500枚以太币到0x05492cbc8fb228103744ecca0df62473b2858810地址。

到2025年,攻击者经过多次转移和兑换,最后将资金发送至Noones deposit address和Paxful deposit address。

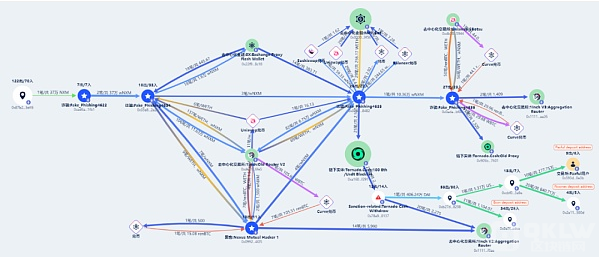

Nexus Mutual开创者遭黑客攻击

2025年12月14日,Nexus Mutual开创者Hugh Karp失窃37万NXM(价值830万USD)。失窃资金在多个地址间转移,并兑换为其他资金,通过跨链操作和混币平台进行资金混淆,最后发送到提现平台。

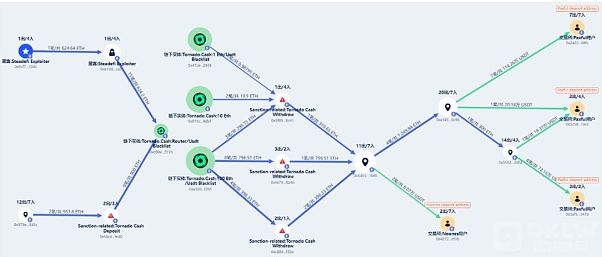

Steadefi和CoinShift攻击

2025年8月,Steadefi事件中的624枚失窃以太币和Coinshift事件中的900枚失窃以太币被转移到Tornado Cash,随后立即提取到其他地址,并最后通过中转和兑换,发送到Paxful deposit address和Noones deposit address。

事件总结

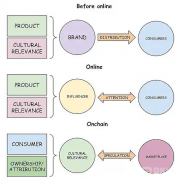

Lazarus Group通过跨链转移和混币平台洗钱,最后将失窃资金提取到固定的地址群进行提现操作。在Lazarus Group连续、大规模的攻击下,Web3行业面临着巨大的安全挑战。

- 曝光史上最大胆的数字货币偷窃团伙:Lazarus Group洗钱手法剖析相关资讯